Im Zusammenhang mit der Behandlung von Patienten werden Gesundheitsdaten auf Informationssystemen von KV-Mitgliedern verarbeitet. Deshalb haben jeder Arzt und jeder Psychotherapeut ein Interesse daran, dass diese Daten gesichert verarbeitet werden.

Die IT-Sicherheit in der vertragsärztlichen Versorgung beschäftigt sich systematisch mit Schwachstellen in Informationssystemen von KV-Mitgliedern. Es werden Risiken und Gefahren im Umgang mit der Verarbeitung von Patienten- und geschäftskritischen Daten untersucht. Effektive technische und organisatorische Maßnahmen zur Verbesserung der IT-Sicherheit werden vorgeschlagen und schließlich überprüft sowie nötigenfalls verfeinert.

Mein PraxisCheck zum Thema Datenschutz und Informationssicherheit

Die Kassenärztliche Bundesvereinigung, KBV, hat ihr Online-Tool Mein PraxisCheck zum Thema Datenschutz und Informationssicherheit an die aktuellen gesetzlichen Gegebenheiten (30.06.2023) angepasst.

Mit 15 Fragen können Sie Ihr Wissen bezüglich der wichtigen Aspekte, wie:

- die sichere Erhebung, Übermittlung und Vernichtung von Patientendaten,

- Schweigepflicht und Geheimhaltung,

- Datensicherung und Schutz der Praxissysteme

testen. Mittlerweile existieren Tests zu weiteren folgenden Bereichen: Hygiene, Impfen, Patientensicherheit, Qualitätsmanagement, Prävention Wundinfektionen und Notfallmanagement.

ZERTIFIZIERTE FORTBILDUNG

Neue Fortbildung zur IT-Sicherheit online

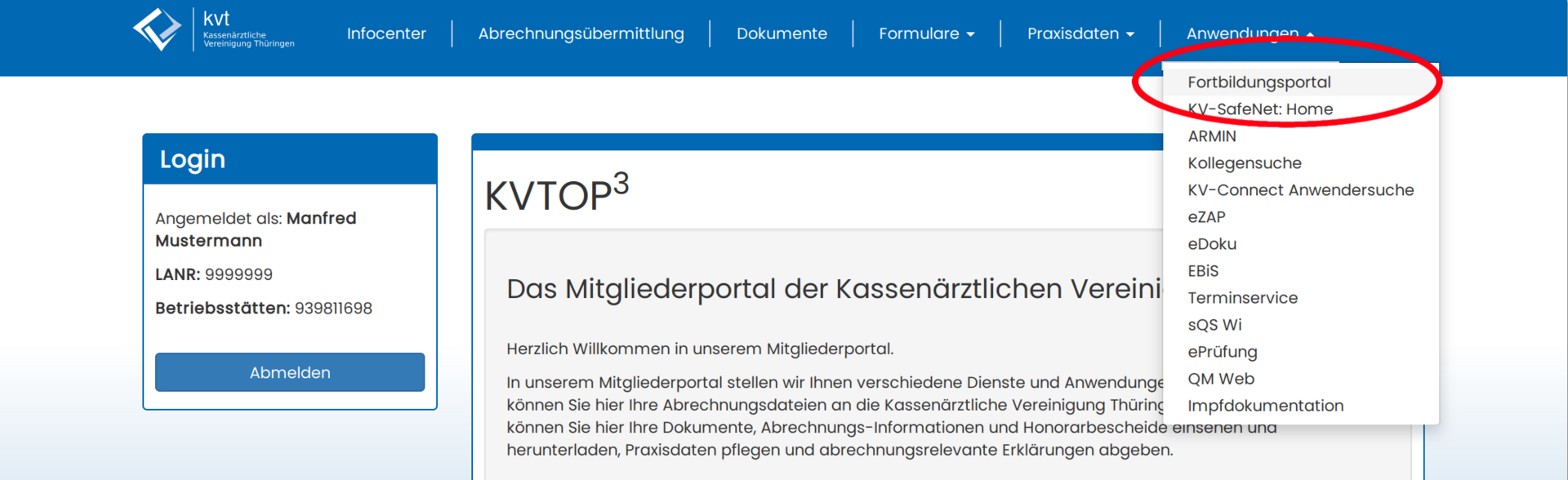

Zur IT-Sicherheit in der Praxis bietet die KBV ab sofort eine zertifizierte Online-Fortbildung an. Diese erreichen Sie bequem über das Mitgliederportal KVTop im Menü Anwendungen/ Fortbildungsportal.

Mein Dienstleister schreibt mir, ich muss bis zum 01.04.2021 eine Hardware-Firewall kaufen

Die "Richtlinie zur IT-Sicherheit in der vertragsärztlichen und vertragspsychotherapeutischen Versorgung" nach § 75b SGB V beschreibt Anforderungen zur Gewährlleistung der IT-Sicherheit. Je nach Größe der Betriebsstätte benennt sie Maßnahmen und setzt Fristen bis zu denen diese Maßnahmen durchgeführt werden müssen. Ziel ist es, mehr Rechtssicherheit im Bereich Datenschutz und IT-Sicherheit für KV-Mitglieder zu schaffen. Weitere Hinweise zur Umsetzung der Maßnahmen finden sich in den Praxishinweisen.

Dort wird neben verschiedenen Maßnahmen, welche bis zum 01.04.2021 umgesetzt werden müssen zum Thema Netzwerksicherheit in Anlage 1 Lfd. Nummer 32 gefordert:

Der Übergang zu anderen Netzen insbesondere das Internet muss durch eine Firewall geschützt werden.

Die Hinweise zu dem Punkt werden etwas deutlicher:

Es wird dringend empfohlen eine Hardware-Firewall einzusetzen und diese nach den eigenen Anforderungen zu konfigurieren und zu warten. Mindestens sollte dabei Folgendes eingestellt werden:

Nur erlaubte Kommunikationsziele (IP-Adressen und Ports) zulassen (eingehend und ausgehend).

Nur erlaubte Kommunikationsprotokolle zulassen.

Die Anschaffung der Hardware-Firewall ist der finanzielle Teil dieser Anforderung. Aufwand macht es für Sie, sich mit Ihrem Dienstleister zusammenzusetzen und die Anforderungen zu formulieren. Das sind nämlich die Dienste und Anwendungen, die Sie nach Einschalten der Firewall weiterhin nutzen möchten. Darunter fallen dann z.B. Google-Suche, eMail aus dem Internet, Zugriff auf das Mitgliederportal KVTop aus dem KV-SafeNet, der Versichertenstammdatendienst und KIM aus der Telematikinfrastruktur. Außer Ihnen kann niemand alle Dienste und Anwendungen kennen, welche Sie in den Arbeitsabläufen Ihrer Betriebsstätte benötigen. Damit haben Sie auch gleich einen Teil der Anforderungen nach Anhang 1 Lfd. Nummer 33 "Dokumentation des Netzes" erledigt. Ihr Dienstleister erstellt dann aus Ihrer Liste der benötigten Dienste eine Konfiguration der erlaubten Protokolle, IP-Adressen und Ports für die Firewall. Der Sicherheitsgewinn der Firewall entsteht aus dem Umstand, dass alle nicht definierten Dienste und Anwendungen ausgeschlossen werden. Da immer mal wieder Dienste und Anwendungen wegfallen oder dazu kommen muss die Konfiguration der Firewall regelmäßig angepasst bzw. gewartet werden.

Wenn sich Ihr Dienstleister nun überraschend für die IT-Sicherheit in Ihrer Betriebsstätte interessiert, dann prüfen Sie bitte zunächst dessen Eignung. Dazu bietet die KBV den Dienstleistern eine Zertifizierung nach § 75b Absatz 5 SGB V an. Ein entsprechendes Zertifikat ist ein guter Anhaltspunkt dafür, ob es sich bei dem Angebot mit der Hardware-Firewall nur um Verkaufsförderung oder um eine zielführende Lösung handelt.

Kleine Serie zur IT-Sicherheit in der vertragsärztlichen Versorgung

-

IT-Sicherheit in der vertragsärzlichen Versorgung

Gesetzlichen Anforderungen, Umfeld und der Zielsetzung zur Artikelserie

-

Netzwerkdokumentation

Wie hängen die Informationssysteme in der Betriebsstätte zusammen? Wer ist von wem abhängig? Wenn bei vielen Komponenten eine kaputt ist, wen rufe ich dann an?

-

Passwörter

Passwörter sind die beliebteste Art nachzuweisen, dass jemand berechtigt ist, ein Informationssystem zu bedienen. Was ist bei der Vergabe und im Umgang mit Passwörtern zu beachten?

-

Datensicherung

Niemand benötigt eine Datensicherung. Jeder möchte aber 100% Verfügbarkeit. Wie das eine mit dem anderen zusammenhängt.

-

Gesetzliche Grundlagen des Datenschutzes

Welche Ziele verfolgt der Datenschutz? An welche Regeln muss sich eine Arztpraxis halten und was passiert, wenn man die Regeln nicht eingehalten hat?

-

IT-Sicherheitsverantwortlichkeiten

Verantwortliche für IT-Sicherheit und Datenschutz benennen und deren Kompetenzen, Berichtswege und Fachverantwortung präzise definieren. Gesamtverantwortung übernehmen.

-

Physische Absicherung der Informationssysteme

Haben Sie einen zugangsgesicherten, klimatisierten Raum mit Notstromversorgung für Ihre Informationssysteme?

-

Informationssysteme auf dem aktuellen Stand halten

Regelmäßig die neueste Softwaregeneration einspielen und alte nicht mehr benötigte Programme entfernen.

-

IT-Prozesse und Notfallkonzept

Was würde passieren, wenn plötzlich ein Server, ein Lesegerät oder der TI-Konnektor nicht mehr funktioniert? Was sollte statt dessen passieren?

-

Netzwerkbereiche/Zonen/Segmente

Manchmal ist es besser, wenn nicht alle Geräte mit allen reden können. Mit Netzwerkzonen trennen wir Medizingeräte vom Patienten oder Gäste-WLAN.

-

Schwachstellenanalyse

Schwachstellenprüfungen sollte man von einem IT-Fachmann durchführen lassen, bevor ein anderer IT-Fachmann die Schwachstelle missbraucht.

-

Sicherheitswerkzeuge richtig einsetzen

Ein neues IT-Sicherheitswerkzeug bringt kaum Nutzen, wenn man es nicht richtig konfiguriert ist. Manchmal sind die Funktionen bereits da, nur noch nicht eingeschaltet.